| |

|

|

|

|

| |

|

|

|

|

| |

|

Ich hab nichts gemacht, nur meine Mails

abgerufen und plötzlich...

|

|

|

| |

|

|

|

|

| |

|

So fingen schon viele Berichte an, die dann

damit endeten, dass i-wem der Rechner verreckt ist.

Ganz ehrlich - meine Meinung - wer sich vor einen Rechner setzt, der

sollte auch entsprechende Grundkenntnisse haben.

Und zwar im eigenen und dem Interesse aller, mit denen man via PC,

Notebook oder Tablet in Kontakt steht!

Denn ein Rechner der mit digitalen Schädlingen (Virus, Wurm, Trojaner,

Bot - auch

Malware genannt) infiziert ist, ist

auch eine Gefahr für jeden anderen Rechner, zu dem von einem infizierten

Gerät aus Kontakt aufgenommen wird.

|

|

|

| |

|

Daher lautet die Grundregel No.

1 für jeden Benutzer eines Windows-PC:

Niemals ins Internet ohne eine

Sicherheitssoftware!

Am besten installiert man sich statt einem AntiViren-Programm eine komplette Sicherheitssuite wie BitDefender

"Total Security", Kaspersky "Internetsecurity" oder Norton "Security

Deluxe" bzw. "Security Premium".

|

|

|

| |

|

Sicherheitsgrundsatz No. 2: Immer mit

eingeschränkten Benutzerrechten arbeiten. Updates und andere Änderungen

im System kann man dann zwar nur vom Administratorkonto aus erledigen, doch auch

kein Hack oder ein Benutzerfehler wie die Aktivierung von Malware durch

anklicken, können dann dem System Schaden zufügen.

Ein eingeschränktes

Benutzerkonto anzulegen ist schnell erledigt und das Umschalten geht

ganz einfach mit dem Wechsel des Benutzers über das Startmenü.

Alle Infos dazu findet man über Google bei fast jedem PC-Magazin

(PC-Magazin, chip.de, PC Welt, Computerbild oder auch bei Heise).

Auf gutefrage.net antworten für meinen Geschmack zu viele Spinner mit

Blöden Sprüchen oder am Thema vorbei.

|

|

|

| |

|

Ergänzend kann ich nur empfehlen, in

der Systemsteuerung unter "Ordneroptionen"

das Häkchen vor "Erweiterungen bei bekannten Dateitypen ausblenden"

IMMER zu entfernen!!!

das Häkchen vor "Erweiterungen bei bekannten Dateitypen ausblenden"

IMMER zu entfernen!!!

Erst dann zeigt einem der Rechner an, womit man es zu tun hat. Auf

Dateisymbole sollte man sich keinesfalls verlassen - die sind zu leicht

zu manipulieren!

Im Übrigen werde ich hier ausschließlich zeigen und beschreiben, wie

etwas illegales funktioniert um sich zu schützen.

Anleitungen wie man etwas anstellt oder wie man sich bei Angriffen auf

fremde Rechner am besten tarnt, gibt es hier keine.

Es gibt genug Internetkriminelle. Deren Vermehrung werde ich keinen

Vorschub leisten.

Immer wieder höre ich die bescheuerten Sprüche wie: "Ich hab' nix zu

verbergen", "Ich habe keine Geheimnisse auf meinem Rechner" und anderen

Stuss, der nur beweist, dass derjenige der so etwas von sich gibt, keine

Ahnung hat wovon er da redet.

Auch wenn es einem egal ist wer einen gerade überwacht oder

ausspioniert. Dann fehlt es an so etwas wie sozialer Verantwortung.

Früher waren Viren so etwas wie schlechte Scherze. Im schlimmsten Fall

wurden bestimmte Dateien gelöscht (z.B. alle jpg.-Dateien) oder das

Betriebssystem wurde ausgeknipst. Heute sitzt hinter fast jedem digitalen

Schädling eine Gruppe Krimineller die ausschließlich finanzielle

Interessen haben. Egal ob sie einem das Konto plündern oder mit

gestohlenen Daten Betrügereien begehen, man muss das nicht zulassen. Und

auch nicht jeder will den neuen

Bundestrojaner auf seinem Rechner

haben.

|

|

|

| |

|

DENN digitale Schädlinge die man nicht bemerkt (und die meisten

sind genau darauf programmiert nicht entdeckt zu werden) verschicken

sich gerne an alle auf dem Rechner gespeicherten Kontakte weiter! Und

infizieren so weitere Rechner.

Das bedeutet - für die nicht ganz so Schnellen - im Klartext: Ein

digitaler Schädling kann sich sehr wohl die E-Mail-Adressen die in

Programmen (Clients) wie Outlook, Outlook Express, Thunderbird,

IncrediMail etc. etc. gespeichert sind, aufrufen und diese entweder in

einer Datei an einen Unbekannten oder einen entsprechend eingerichteten

Server weiterleiten oder sich direkt an alle diese E-Mail-Adressen

weiter verschicken. Also auch an Freunde und Familie.

|

|

|

| |

|

Den Möglichkeiten in der Programmierung solcher "Tools" sind

fast keine Grenzen gesetzt!!!

|

|

|

| |

|

Nur mal als Info so am Rande: Es gibt so genannte

"Harvester".

Diese Programme werden eingesetzt, um Webseiten gezielt auf das

Vorhandensein bestimmter Daten oder Angaben zu untersuchen.

Bei geglücktem Fund werden dann z.B. E-Mail-Adressen oder Telefonnummern

für den späteren Versand von Spam-Mails oder Anrufe durch

Verkaufsagenturen (CallCenter) in Tabellen extrahiert und gesammelt. Dazu

muss kein Mensch einen Finger rühren! Jeder Rechner kann das schneller als

ein Mensch. Ein weiterer Zweck ist der Verkauf derart gesammelter Adressen

an Firmen auf der ganzen Welt. Hier als Beispiel die Ergebnisse für die

Google-Anfrage "Adressen

kaufen". Der Markt ist da - und er wird bedient.

Obwohl es so simpel ist sich vor den Datensammlern zu schützen, arbeiten

noch immer viele "Fachleute" die sich Administratoren nennen, recht

sorglos.

Natürlich muss der Betreiber einer kommerziellen Seite ein Impressum

hinterlegen.

Und ebenso natürlich ist es, dass ein Onlinehändler eine

Kontakt-E-Mail-Adresse hinterlegt, um seinen Kunden die Möglichkeit für

Rückfragen zu geben.

Doch das kann man auf die "riskante" Art machen indem man seine

E-Mail-Adresse "nackt" hinterlegt. Nämlich so: paul-dumpfbacke@gmx.net -

muss man aber nicht (die E-Mail-Adresse kann man hier ganz einfach von

Hand mit der Maus

markieren und überall hin kopieren - oder eben mit einem Harvester

"ernten" lassen).

Ein Harvester wird hier nach einer "E-Mail-Syntax" suchen. Findet das

Programm eine Kombination in der das "@" vorkommt und auch eine

Domain-Endung dahinter wie "gmx.net",

dann "weiß" es, dass es sich um eine E-Mail-Adresse handelt. Die

Domain-Endungen kann man in einer Liste hinterlegen, die das Programm

aufruft und mit den Seiteninhalten abgleicht.

Ein einzelner Computer kann so bei entsprechender Programmierung, an einem

einzigen Tag die Kontaktdaten tausender Seitenbetreiber sammeln!

Sage also bitte keiner, das wäre technisch nicht möglich. Andersherum

passt es: Geht nicht, gibt's nicht!

|

|

|

| |

|

Dagegen gibt es gleich mehrere mögliche wirksame Maßnahmen.

Man kann den Kontakt über ein "Kontaktformular"

anbieten. Die eigene E-Mail-Adresse bleibt dabei geheim. Der Kunde trägt

seine Daten und eine Nachricht in ein Formular ein. Dieses "Paket" wird

auf dem Server des Shops gespeichert und z.B. von einem

Warenwirtschaftsprogramm per E-Mail an den Händler geleitet.

|

|

|

| |

|

Dann gibt es die Möglichkeit, die Mail-Adresse und beliebige weitere Daten

in einer Grafik zu erfassen. Z.B. so:

Hier muss der Kunde dann die Daten abschreiben. Ein Harvester würde anhand

der Endung (Erweiterung) einer Grafikdatei vielleicht erkennen das es sich

um eine Grafik handelt, doch was sie zeigt, kann er nicht auslesen.

|

|

|

| |

|

Zwei Varianten mit minimalem Aufwand sind diese: paul-dumpfbacke[@]gmx[.]net

oder auch paul-dumpfbackeatgmxdotnet. Hier könnte man auch mit Leerzeichen

arbeiten.

Denn all diese "Entstellungen" einer korrekten E-Mail-Adresse machen diese

für einen Harvester unkenntlich, weil die Adressen so nicht funktionieren.

Mit einer etwas weiter reichenden Programmierung ließen sich derart

geschützte Adressen aber wahrscheinlich trotzdem auslesen und speichern.

Wenig hilfreich ist ein Button

der zur

E-Mail-Adresse verlinkt. Es ist zwar sehr praktisch das der Klick auf den

Button automatisch den jeweils installierten Mailclient öffnet (bei

Windows ist meist einer als Standard vom System definiert auch wenn der

nicht genutzt wird) und der Kunde nur noch schreiben und auf "Senden"

klicken muss. der zur

E-Mail-Adresse verlinkt. Es ist zwar sehr praktisch das der Klick auf den

Button automatisch den jeweils installierten Mailclient öffnet (bei

Windows ist meist einer als Standard vom System definiert auch wenn der

nicht genutzt wird) und der Kunde nur noch schreiben und auf "Senden"

klicken muss.

Hinter dem Button liegt aber der Link

(mailto:paul-dumpfbacke@gmx.net) - und in dem würde ein Harvester die

E-Mail-Adresse ungeschützt finden, auslesen und speichern - in Sekundenbruchteilen.

|

|

|

| |

|

Zurück zu unserem "normalen" E-Mail-Verkehr.

|

|

|

| |

|

Wir wissen also nun um die reelle Gefahr der Sicherheit unserer und

anderer Leute Daten, durch infizierte Rechner im Bezug auf E-Mails.

Wie verhindert man nun eine Infektion des eigenen Systems?

Die Grundlage für effektive Rechnersicherheit ist ein Betriebssystem,

das noch Support erhält.

Windows XP ist als Betriebssystem für offline-Rechner in Ordnung, surfen

sollte man mit der XP allerdings nicht mehr.

Wer bei der XP bleiben möchte, sollte sich zusätzlich einen Rechner mit

minimaler Hardwarekonfiguration hinstellen und mit einer

Knoppix-CD oder DVD surfen.

Das Abrufen von E-Mails kann man hier z.B. mit der

Portableversion eines Mailclient wie

Thunderbird von einem USB-Stick bewerkstelligen.

Alternativ lassen sich auch

mehrere Betriebssysteme parallel installieren.

Dazu muss nur das älteste Windows zuerst installiert werden.

Wer mit einem aktuellen Betriebssystem arbeitet, sollte also daher auf

regelmäßige Updates sowohl des Betriebssystems, wie auch der

Sicherheitssoftware achten.

Ich wiederhole: NIEMALS sollte man mit einer Version von Windows OHNE

Antivirensoftware ins Internet gehen!

Und natürlich muss auch die Sicherheitssoftware immer aktuell gehalten

werden, um bestmöglich zu funktionieren und Schutz vor den neuesten

Schädlingen zu bieten.

|

|

|

| |

|

Damit haben wir die Grundlagen geklärt. Ein alter Hackerslogan sagt: "Das

Hauptsicherheitsrisiko sitzt vor der Tastatur" und der ist zu 100%

zutreffend.

|

|

|

| |

|

Zuerst sollte man sich überlegen, welche Mails man öffnet, bzw. was man

am besten sofort löscht.

Doch Leichtgläubigkeit bis hin zu unglaublicher Dummheit, wie ich sie

schon zahllose Male miterlebt habe (z.B. bei Kollegen) machen es

Kriminellen im Netz oft viel zu Leicht. Daher sollte bei der Arbeit am

Rechner das Gehirn aktiv sein und nicht im stand-by-Modus.

VOR dem Öffnen einer E-Mail sollte man in der Vorschau einen Blick auf

den Absender werfen. Denn nur weil da der Name meiner Bank oder meines

Reisbüros steht, muss die E-Mail noch lange nicht tatsächlich von eben

diesem Absender stammen, der uns hier womöglich vorgegaukelt wird. Und

in den meisten Fällen sieht man recht schnell und ohne Risiko, wer der

wirkliche Absender ist.

Wenn also als Absender "Mama" erscheint, weil wir die E-Mail-Adresse von

Mutti mit dem Namen Mama gespeichert haben, dann ist das OK. Haben wir

keinen solchen Eintrag in unserem Adressbuch, ist die Mail sicher nicht

von "Mama".

Wer selbst schon ein E-Mail Programm nutzt und es evtl. sogar selbst

eingerichtet hat, weiß wie einfach man den Absender für den ersten Blick

verschleiert. Das geht auch beim Web Interface, also z.B. bei den

Nutzern, die sich bei gmail.com, web.de oder gmx.de etc. einloggen und von da ihre

E-Mails abrufen und versenden, und dort auch ein Adressbuch verwalten.

|

|

|

| |

|

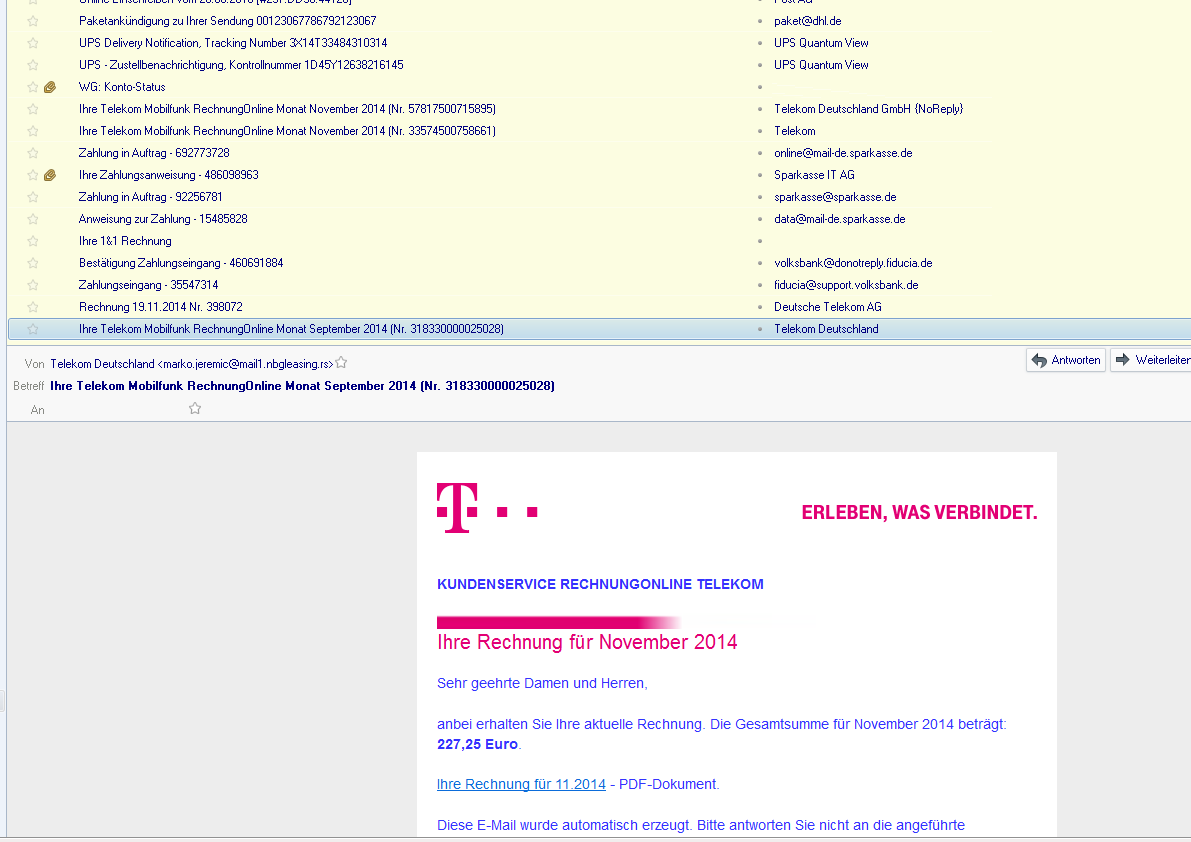

Wie auf der folgenden Grafik zu sehen ist, kann ich zu der E-Mail-Adresse

die ich nutzen möchte, jeden x-beliebigen Namen angeben.

Und DER NAME

wird dann dem Empfänger auch genau so angezeigt.

Nehmen wir einmal an, dass meine E-Mail-Adresse tatsächlich

paul-dumpfbacke@gmx.net lautet und ich böses im Sinn habe.

|

|

|

| |

|

|

|

|

| |

|

Dann trage ich bei "Ihr Name, wie er anderen

Personen gezeigt wird" zur Irreführung des Empfängers z.B. ein:

"Kundenservice Sparkasse" o. ä..

Wenn jetzt jemand eine Mail von mir bekäme, würde

der zuerst einmal annehmen, dass diese tatsächlich von der Sparkasse ist.

Den Eindruck kann ich noch verstärken, indem ich mir z.B. von der

Webseite der Sparkasse die Farbe und Logos speichere und diese via html

in meine E-Mails einbaue.

Wie es hier jemand in Russland mit der Telekom gemacht hat:

|

|

|

| |

|

|

|

|

| |

|

Jetzt hätte ich aus meiner E-Mail einen fast perfekten Betrugsversuch gemacht, dem die

Leichtgläubigen und Schnellklicker auf den Leim gehen. Alles sieht echt

aus, nichts deutet auf einen Betrugsversuch hin. In der Absenderliste

steht Telekom Deutschland - wie bei einer echten E-Mail von der Telekom.

Die E-Mails in der Liste oben, bei denen sogar an der E-Mail-Adresse

erkennbar ist, das es sich um ein Fake handelt, sind nur schlampig

gemacht. Doch auch die finden ihre Opfer. Hier haben sich die Absender

gar nicht erst die Mühe gemacht, einen Namen einzutragen. In dem Fall

wird die E-Mail-Adresse des Absenders angezeigt.

Erst wenn ich die E-Mail in der Vorschau genauer ansehe oder öffne und gezielt auf die vollständige Absenderadresse achte, sehe

ich, dass der Absender gefälscht wurde. Dann kann es aber schon zu spät

sein. Kann, muss nicht ;-)

|

|

|

| |

|

|

|

|

| |

|

Den Absender kann man natürlich auch überprüfen ohne die E-Mail zu öffnen

und dabei schon eine "Infektion" des Systems zu riskieren.

Dazu sieht man sich einfach den Quelltext

der Nachricht

an.

Mozilla Thunderbird bietet im Vorschaufenster über den Button "mehr" die

Möglichkeit, den Quelltext einzusehen.

Hier findet man im Header (Kopfteil der Nachricht) eben diese

Informationen. Dazu ein Auszug aus dem Quelltext der Fakemail, die angeblich von der

Telekom ist:

From - Wed Nov 19 18:58:53 2014

X-Account-Key: account12

X-UIDL: 000004654cf11ccf

X-Mozilla-Status: 0001

X-Mozilla-Status2: 00000000

X-Mozilla-Keys:

X-Original-To: meine E-Mail-Adresse

Delivered-To: meine E-Mail-Adresse

Für alle diejenigen, die in ihrem Mail-Client nicht die Möglichkeit

haben sich den Quelltext anzeigen zu lassen, ein ganz einfacher Trick:

Aus dem E-Mail-Programm heraus die betreffende Nachricht einfach als

Datei speichern (am besten auf den Desktop).

Dort erscheint die Nachricht mit dem Betreff als Dateinamen, z.B.

Zahlungsaufforderung.eml. Dann ersetzt man einfach das "eml" durch ein

"txt".

Dann sollte man auf Nummer sicher gehen und die Datei rechts anklicken

und mit dem Antivirusprogramm scannen. Ist der Scan ohne Fund beendet,

kann man sie danach mit einem Doppelklick öffnen. Der Texteditor zeigt

dann den Quelltext an wie oben. Ganz einfach.

|

|

|

| |

|

Doch es geht auch anders.

Wenn wir in dieser E-Mail die Maus an den Link "Ihre Rechnung für 11.2014!

halten (NICHT klicken), sehen wir die Adresse, zu der der Link führt:

|

|

|

| |

|

|

|

|

| |

|

Wie Firefox auch, zeigt Thunderbird unten

links die Linkadresse an, wenn man die Maus an den Link hält.

Damit ist in diesem Fall klar, dass der Absender nicht die Telekom war.

Wer dem Link trotzdem folgt, riskiert den folgenschweren Besuch einer

gefährlichen Webseite.

Im schlimmsten Fall wird man dort eine Seite finden, die eine originalgetreue

Kopie der Telekomseite ist. Meist wird der Besucher hier aufgefordert

geheime Daten preiszugeben.

Wer dazu dumm genug ist ... hat Pech gehabt.

Und ganz ehrlich - wer kein Kunde der Telekom ist, bekommt auch keine

Rechnungen von ihr. In einem solchen Fall sollte jedem klar sein, dass es

sich hier um ein Fake handelt.

|

|

|

| |

|

Außerdem wird jedes Unternehmen seine Kunden immer namentlich, also

persönlich ansprechen, statt ein allgemeines "Sehr geehrte Damen und

Herren" zu verwenden und im Regelfall wird auch die Kundennummer

angegeben. Und letztendlich setzt die Telekom in ihre E-Mails mit den

Rechnungen, immer einen Link-Button statt dem hier verwendeten Text, über

den der Kunde zum Kundenportal gelangt und sich dort einloggt (das weiß

man aber nur, wenn man sich wirklich auskennt ;-) ). Die

Linkadresse müsste dann so anfangen: https://accounts.login.idm.telekom.com/idmip?openid.ns=http

(die übrigen Links in dieser E-Mail wie z.B. zum Kontakt, zur Hilfe etc.

sind echt und führen tatsächlich zur Telekom)

Auch der Hinweis, bitte keine E-Mails per "Antworten" an den Absender zu

schicken sollte einen stutzig machen. Hier ist klar warum. Unser "Freund in

Russland" hätte dann alle Hände voll zu tun und beherrscht vielleicht nicht

einmal unsere Sprache. Außerdem könnte einem dann durch die Empfängerzeile in

der E-Mail doch noch auffallen, das der Absender NICHT derjenige war, der

er vorgibt zu sein.

Wer das beachtet, hat schon viel dagegen getan, Betrügern im Netz in die

Falle zu gehen.

|

|

|

| |

|

Doch leider ist damit nicht jedes Risiko gebannt.

Denn die Leute die nicht nur über das nötige Wissen, sondern auch über die

entsprechende Technik verfügen, haben noch andere Möglichkeiten um an das

Geld unvorsichtiger Menschen zu kommen.

So werden z.B. auch Server von Unternehmen oder Behörden gehackt um sie

für eine Kurze Zeit (meist über Nacht) und vom Betreiber unbemerkt zu

nutzen und von dort aus E-Mails versenden, die dann Links beinhalten, die

auf einen weiteren Server führen, der entweder die Datenleitung nutzt um

den Besucher auszuspähen oder seinen Rechner mit Malware zu infizieren.

Auch recht clever ist die Idee, statt dem Namen die vorgebliche

E-Mail-Adresse in das Feld für den Namen einzutragen, wie oben bei

In diesem Fall wurde ein E-Mail-Postfach eines Firmenservers gekapert.

Die sichtbare Absenderadresse hat die typische Syntax, wie sie in Firmen

üblich ist und auch die Domain existiert tatsächlich. Eine Googlesuche

bestätigte, dass die komplette Adresse existiert. Sie gehört einer

Mitarbeiterin des betroffenen Unternehmens.

Wenn mir folgende Daten zur Verfügung stehen, kann ich das gekaperte

Postfach benutzen

Passwort: Bananensplit (blödes Passwort weil ohne Zahlen, Sonderzeichen,

Wörterbuchbegriff für Schadsoftware nutzbar)

Posteingangsserver: pop.gmx.net, Port 995

Postausgangsserver: smtp.gmx.net, Port 587

(Benutzername: C3POR2D2)

Mit diesen Daten füttere ich nun mein illegal arbeitendes E-Mail-Programm. Ich

kann alle E-Mails abrufen, die an die eigentliche Postfachbesitzerin

gerichtet sind und ihre gesamte Korrespondenz mitlesen - ohne das es

jemand merkt.

Ich kann E-Mails versenden die die Signatur der Firma tragen. Ich kann

andere, gefälschte E-Mails (wie oben) versenden und die

Postfachbesitzerin bekommt nichts davon mit, solange niemand antwortet.

Wenn ich die Funktion "Antworten an" in der Konfiguration meines

Mailprogramms nutze und eine andere als die von mir

gestohlene E-Mail-Adresse hinterlege, lässt sich das Risiko deutlich

reduzieren, dass in der betroffenen Firma jemand etwas merkt. Die

Antworten gehen nun woanders hin - zu einem anderen Postfach auf das ich

allein Zugriff habe.

Wenn ich nicht nur das E-Mail-Postfach unter Kontrolle habe, sondern

auch an die Administration heran komme, dann kann ich auch das Passwort

ändern oder neue Postfächer anlegen.

Wird in der Administration das Passwort für das E-Mail-Postfach

geändert, fällt das erst auf, wenn das nächste mal rechtmäßig E-Mails im Büro abgerufen werden

sollen und dann eine entsprechende Fehlermeldung erscheint.

Hacker haben sich die Zugangsdaten für den Mailserver besorgt. Das kann

auf verschiedene Wege geschehen. Notizen die z.B. auf Zetteln notiert

wurden und in falsche Hände geraten. Das gilt sowohl für die

Zugangsdaten für das E-Mail-Postfach als auch für den Zugang zur

Serveradministration. Infektion des Firmenservers mit Trojanern,

Backdoors oder anderen Formen von Malware sind ebenso möglich wie ein

direkter Angriff durch probieren von Passworten am Server - egal wo der

steht. Die Sicherheitsvorkehrungen der Hoster sind da unterschiedlich

und besonders anfällig sind die in Eigenregie aufgesetzten Firmenserver

die im Hause stehen, wenn die IT-Sicherheit vernachlässigt wird oder

Fehler aufweist.

Als nächste Möglichkeit gibt es die Variante, das Kriminelle eigene Server

betreiben und von dort aus mit gestohlenen echten Daten E-Mails versenden

wie gerade beschrieben.

Diese E-Mails könnte man dann im besten Fall noch anhand der IP entlarven,

da sie ja in dem Fall nicht von dem tatsächlichen Server kommen.

Denn die übermittelten Daten sind echt, nur das derjenige der sie

verwendet, sie gestohlen hat. Und sein Server hat eine andere IP wie der,

der er vorgibt zu sein!

Die IP aus dem Quelltext der E-Mail kann man über Google abfragen und

mit etwas Glück auch den Standort ermitteln.

Mitunter mieten Internetkriminelle unter Angabe falscher Adressen auch

einen Server gegen Vorauszahlung und nutzen diesen nur wenige Tage für den

Mailversand oder andere Zwecke wie weiter oben beschrieben.

|

|

|

| |

|

Bei Verdacht sollte man sich die Vorschau genau ansehen.

Die meisten dieser E-Mails haben leicht erkennbare inhaltliche Fehler wie:

- Rechtschreibfehler,

- unpersönliche Anrede (keine Name, falsche Kundennummer)

- es gibt gar keine Geschäftsbeziehung zwischen angeblichem Absender und

Empfänger. Beispiel: Mail von der Telekom an einen Nichtkunden

- keine grafische Gestaltung (keine Logos und Farben wie man sie sonst

kennt)

- Aufforderungen Daten mitzuteilen wie PIN, TAN, Kontonummer

- diese Daten

wird kein Unternehmen per E-Mail von seinen Kunden anfragen - N I E M A

L S

- die Inhalte ergeben keinen Sinn, z.B. Aufforderung zur Abholung von

Dingen die man nicht gekauft oder bestellt hat

- und zuletzt wird natürlich auch immer wieder auf die menschliche Neugier

oder Angst gesetzt.

Juristische Themen z.B. werden auch niemals per E-Mail verschickt. Die

Justizbehörden benötigen in jedem Fall einen Empfangsbeleg, würden also

entweder per Einschreiben oder mit gelbem Umschlag (Postzustellungsurkunde) ihre fristgebundenen Schreiben

versenden.

- Inkassobenachrichtigungen oder andere rechtlich relevante

Schreiben werden IMMER per Post geschickt. Sexangebote sollte man

sofort löschen.

|

|

|

| |

|

Meist genügt ein wenig gesunder Menschenverstand um derartige Fallen zu

entlarven.

Viele Spam-Mails beginnen in der Betreffzeile mit "Re:" und suggerieren dem

Empfänger damit, er habe auf eine eigene E-Mail eine Antwort erhalten.

Hier sollte man seine Neugier im Zaum halten und der Klärung des

tatsächlichen Absenders die ganze Aufmerksamkeit widmen. Auf jeden Fall

sollte man bei dubios erscheinenden E-Mails auf das Öffnen verzichten

Und bei Verdacht kann man auch immer noch den Absender über Google abfragen.

Da ich mich schon länger gedanklich

mit dieser Seite getragen habe, konnte ich derweil auch meine Spam-Mails

sammeln.

Diese habe ich in entschärfter Form und OHNE gefährliche Dateianhänge

mit entsprechenden Erläuterungen in einer Serie zusammengestellt.

Hier

klicken um die Serie anzusehen und mehr über Trojaner und die Tricks der

Internetabzocker zu lesen.

klicken um die Serie anzusehen und mehr über Trojaner und die Tricks der

Internetabzocker zu lesen.

|

|

|

| |

|

Kommen wir zum letzten Punkt - den "Adressschleudern"

Je länger man eine E-Mail-Adresse nutzt, desto größer wird das Risiko,

dass man irgendwann Spam-Mails bekommt. Im Laufe der Zeit gibt dem einen

oder anderen Freund / Kollegen seine E-Mail-Adresse, man gibt sie bei

Behörden an - und bei Einkäufen im Internet.

Die Post ist bekannt dafür, dass sie die Adressdaten aus

Nachsendeaufträgen verkauft. Diese braucht heute keine Mensch mehr. Man

sendet allen mit denen man zu tun hat SMS oder E-Mails mit der neuen

Adresse und gut is.

Aber wie macht man das im Internet? Was machen Freunde (oft unbewusst) mit

der eigenen E-Mail-Adresse, z.B. indem sie sich Apps auf ihre Smartphones

knallen oder Massenmails versenden?

|

|

|

| |

|

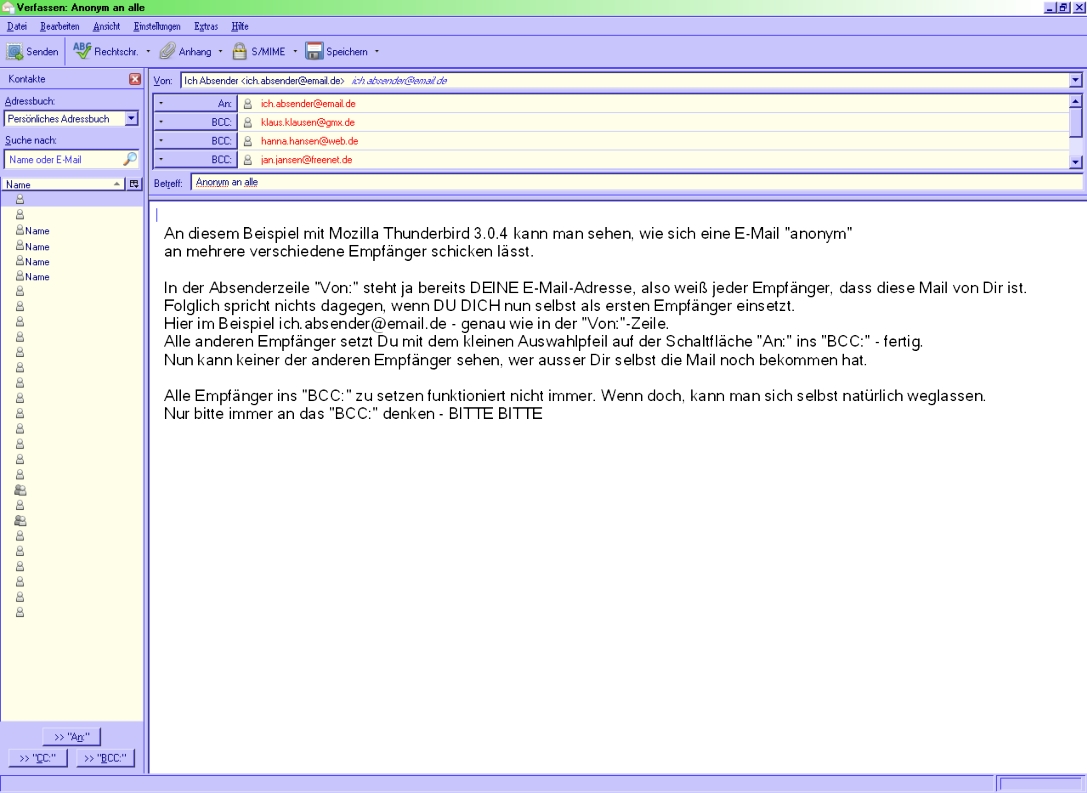

Auch hier gibt es eine Lösung, die die Probleme zu einem großen Teil

reduziert.

Voraussetzung ist allerdings, dass man einen E-Mail-Client nutzt. Denn

diese Tools verwalten beinahe unbegrenzt viele E-Mail-Adressen. Man muss

sich also nicht immer wieder über das Web Interface in den nächsten E-Mail-Account einloggen um mehrere Postfächer nacheinander abzurufen.

Ich habe für so ziemlich jeden Empfängerzweck eigene Mail-Adressen. Kaufe

ich zum ersten Mal bei einem neuen Online Shop ein, lege ich mir eine neue

E-Mail-Adresse an, füge diese meinem E-Mail-Client hinzu und gebe diese

als Kontakt-Adresse an.

Bekomme ich nun von einem anderen Absender auf diese Adresse eine E-Mail,

kommt nur einer in Frage, der sie verkauft hat. Den würde ich sofort wegen

nachgewiesenem Verkauf meiner persönlichen Daten anzeigen und vor Gericht

zerren. Wer ein eigenes Hostingpaket hat, sollte diese Variante zumindest

mal versuchen.

Auch im Freundes- und Bekanntenkreis habe ich schon tabula rasa gespielt.

Nämlich dann, wenn ich E-Mails bekommen habe, in denen ich meine eigene,

neben zig anderen E-Mail-Adressen in der Empfängerliste gefunden habe. Es

geht auch anders:

|

|

|

| |

|

|

|

|

| |

|

Mit dieser Variante schützt man nicht nur seine Kontakte, sondern zeigt

anderen auch sehr deutlich wie einfach es ist, mit etwas Verstand zu Werke

zu gehen.

Meine Bitte zum Schluss: Hinterlegt keine E-Mail-Adressen von

Freunden auf Euren Smartphones.

Denn so ziemlich jede App für android bekommt man ja aus dem Google-Play-Store. Und

das Google ein Datenkrake ist, ist ja nun nichts Neues.

Mit der Installation dieser Google-Apps erlaubt Ihr Google den

Vollzugriff auf sämtliche Kontakte, die auf Euren Smartphones

gespeichert sind!!!

Das bedeutet, Google weiß wen Ihr kennt, wo die Leute wohnen und dazu

alles andere wie Geburtstage, Mail-Adressen etc. etc.

Mal ehrlich - wem das egal ist, der soll doch bitte seine persönlichen

Plastikkarten scannen und ins Netz stellen - denn jeder der so

hirnverbrannt ist, unterstützt den völligen Ausverkauf all dessen was wir

mal unter dem Begriff "Privatsphäre" kannten. Denn die geben wir

in großen Schritten auf, wenn wir Google, Facebook und anderen Datenkraken

erlauben über unsere Daten zu verfügen.

Stellt Euch doch nur mal ganz nüchtern die Frage: "Was geht Google das

alles an?" Richtig: einen feuchten Dreck

Das der unbedachte Umgang mit den eigenen Daten ganz schnell richtig

unangenehm werden kann, beweist dieser Artikel der "Welt online":

So leicht telefoniert der Datendieb auf Ihre Kosten

hier hat die Geschädigte nicht selbst ihre Daten weiter gegeben - sie

wurden schlicht gestohlen.

|

|

|

| |

|

|

|

|

| |

|

|

|

|

| |

|

|

|

|

| |

|

|

|

|